Tudo sobre o phishing

O que é o phishing?

Phishing é o crime de ludibriar as pessoas, levando-as a partilhar informações confidenciais, como palavras-passe e números de cartões de crédito. Tal como na pesca ("fishing", em inglês), há mais de uma forma de apanhar uma vítima, mas há uma tática de phishing que é mais comum. As vítimas recebem um email ou uma mensagem de texto que imita (ou "forja") uma pessoa ou organização em que elas confiam, como um colega, o banco ou uma entidade governamental. Quando a vítima abre o email ou o texto, encontra uma mensagem assustadora que visa sobrepor-se ao seu bom senso e assustá-la. A mensagem exige que a vítima consulte um dado website e tome medidas imediatas ou arrisque uma qualquer consequência.

Se os utilizadores morderem o isco e clicarem no link, são enviados para a imitação de um website fidedigno. A partir daqui, é-lhes pedido que iniciem sessão com as suas credenciais de nome de utilizador e palavra-passe. Se eles forem suficientemente ingénuos para o fazer, a informação de registo é passada para o atacante, que a usa para roubar identidades, esvaziar contas bancárias e vender informações pessoais no mercado negro.

"Phishing é a forma mais simples de ciberataque e, ao mesmo tempo, a mais perigosa e eficaz."

Ao contrário de outros tipos de ameaças online, o phishing não requer conhecimentos técnicos particularmente sofisticados. Na verdade, de acordo com Adam Kujawa, Diretor do Malwarebytes Labs, "Phishing é a forma mais simples de ciberataque e, ao mesmo tempo, a mais perigosa e eficaz. Isto porque ataca o computador mais vulnerável e potente do planeta: a mente humana." Os phishers não estão a tentar explorar uma vulnerabilidade técnica no sistema operativo do seu dispositivo — eles estão a usar a "engenharia social. Desde o Windows e os iPhones, aos Macs e Androids, nenhum sistema operativo está completamente seguro contra phishing, independentemente da sua capacidade de segurança. Na verdade, os atacantes recorrem, muitas vezes, ao phishing porque não conseguem encontrar nenhuma vulnerabilidade técnica. Para quê perder tempo a decifrar níveis de segurança, se pode induzir alguém a dar-lhe a chave? Com frequência, o elo mais fraco num sistema de segurança não é uma lacuna escondida num código informático, mas um ser humano que não verifica duas vezes a origem de um email.

Novidades sobre phishing

Um mau romance: a técnica de phishing explicada

Um novo tipo de esquema de phishing na Apple

Contas LinkedIn comprometidas, utilizadas para enviar links de phishing por mensagem privada e InMail

História do phishing

A origem to nome "phishing" é fácil de entender. O processo de realizar um esquema de phishing é muito semelhante à pesca ("fishing", em inglês) real, aquática. Cria um dado isco, concebido para ludibriar a sua vítima; depois, lança-o, na esperança de que ela o morda. Quanto ao dígrafo "ph" em substituição do "f", ele pode resultar de um jogo de palavras com "fishing" e "phony" (pesca e impostura), mas algumas fontes apontam para uma outra origem.

Na década de 1970, surgiu uma subcultura em redor da utilização de acessos ilícitos ("hacks") de baixa tecnologia para explorar o sistema telefónico. Estes primeiros "hackers" chamavam-se "phreaks" — uma combinação de "phone" e "freaks" (telefone e fanáticos). Numa época em que não existiam muitos computadores ligados em rede para piratear, o phreaking era um modo comum de fazer chamadas de longa distância gratuitas ou obter números que não constavam das listas telefónicas.

"Phishing é a forma mais simples de ciberataque e, ao mesmo tempo, a mais perigosa e eficaz."

Mesmo antes de o próprio termo "phishing" se estabelecer, uma técnica de phishing era descrita em pormenor num artigo e apresentação entregues em 1987 ao Grupo Internacional de Utilizadores HP, Interex.

A utilização do nome em si foi atribuída, pela primeira vez, a um célebre spammer e hacker em meados da década de 1990, Khan C Smith. Além disso, e segundo os registos na Internet, a primeira vez que o termo phishing foi usado e registado publicamente foi a 2 de janeiro de 1996. A menção surgiu num grupo de discussão Usenet chamado AOHell. Na altura, a America Online (AOL) era o principal fornecedor de acesso à Internet, com milhões de registos diários.

Naturalmente, a popularidade da AOL tornou-a num alvo para os infratores. Os hackers e piratas informáticos usaram-na para comunicarem entre si, bem como para realizarem ataques de phishing a utilizadores legítimos. Quando a AOL tomou medidas para fechar o AOHell, os atacantes viraram-se para outras técnicas. Enviaram mensagens para utilizadores da AOL, declarando serem funcionários da AOL e pedindo-lhes que verificassem as suas contas e fornecessem informações de faturação. A dada altura, o problema tinha assumido umas proporções tais que a AOL anexou avisos a todos os clientes de email e dos serviços de mensagens instantâneas, informando que "nenhum funcionário da AOL irá solicitar-lhe a sua palavra-passe ou informações de faturação".

"As páginas das redes sociais tornaram-se num alvo preferencial de phishing."

Ao entrar na década de 2000, o phishing virou a sua atenção para a exploração de sistemas de pagamento online. Tornou-se comum para os phishers visar clientes de serviços bancários e de pagamento online, alguns dos quais — de acordo com um estudo posterior — terão mesmo sido claramente identificados e estabelecida a sua ligação ao banco utilizado. Da mesma forma, as páginas das redes sociais tornaram-se num alvo preferencial de phishing, atraente para os infratores, pois os dados pessoais nessas páginas são úteis para o roubo de identidade.

Os criminosos registaram dezenas de domínios que imitavam tão bem o eBay e o PayPal, que passavam por verdadeiros, caso não se prestasse atenção suficiente. Os clientes PayPal recebiam, então, emails de phishing (com links para o website falso), a solicitar-lhes que atualizassem o número dos seus cartões de crédito e outras informações de identificação pessoal. O primeiro ataque de phishing conhecido contra um banco foi registado pela The Banker (uma publicação da The Financial Times Ltd.), em setembro de 2003.

Em meados da década de 2000, existia já software de phishing pronto a usar, disponível no mercado negro. Na mesma altura, grupos de hackers começaram a organizar-se, para orquestrarem sofisticadas campanhas de phishing. As perdas estimadas devido a ações de phishing bem sucedidas durante este período variam, existindo um relatório da Gartner, de 2007, que indica que 3,6 milhões de adultos terão perdido 3,2 mil milhões de dólares entre agosto de 2006 e agosto de 2007.

"Em 2013, 110 milhões de registos de clientes e de cartões de crédito foram roubados a clientes da Target."

Em 2011, o phishing encontrou um apoio de estado quando uma suspeita campanha de phishing chinesa tomou por alvo as contas Gmail de oficiais de alta patente dos governos e serviços militares dos Estados Unidos e Coreia do Sul, bem como de ativistas políticos chineses.

Naquele que foi, talvez, o evento mais famoso de 2013, 110 milhões de registos de clientes e de cartões de crédito foram roubados a clientes da Target, através da conta de um subcontratante vítima de phishing.

Ainda mais infame foi a campanha de phishing lançada pelo Fancy Bear (um grupo de ciberespionagem associado aos serviços russos de informações militares GRU) contra endereços de email associados ao Comité Nacional Democrata no primeiro trimestre de 2016. Em particular, a conta de Gmail do diretor da campanha de Hillary Clinton às eleições presidenciais de 2016, John Podesta, foi pirateada e, subsequentemente, revelada, depois de cair no truque mais antigo — um ataque de phishing, informando que a palavra-passe do seu email tinha sido comprometida (portanto, clique aqui para a alterar).

Em 2017, um intenso esquema de phishing ludibriou os serviços de contabilidade da Google e do Facebook, levando-os a transferir um total de mais de 100 milhões de dólares para contas bancárias no estrangeiro sob o controlo de um hacker.

Tipos de ataques de phishing

Apesar das suas inúmeras variedades, o denominador comum a todos os ataques de phishing é o recurso a uma pretensão fraudulenta para adquirir elementos de valor. Entre as principais categorias, incluem-se:

Spear phishing

Enquanto que a maioria das campanhas de phishing envia emails em massa para o máximo número de pessoas possível, o spear phishing tem um alvo. Os ataques de spear phishing visam uma pessoa ou organização em específico, frequentemente com conteúdos criados à medida da vítima ou vítimas. Requerem um reconhecimento anterior ao ataque para revelar nomes, cargos, endereços de email e outras informações semelhantes. Os hackers esquadrinham a Internet para combinar estes dados com outras informações pesquisadas sobre os colegas do alvo, juntamente com os nomes e relações profissionais de funcionários chave nas suas organizações. Com isto, o phisher arquiteta um email credível.

Por exemplo: um infrator pode ter como alvo de spear phishing um funcionário cujas responsabilidades incluam a possibilidade de autorizar pagamentos. O email alega ser de um executivo da organização, instruindo o funcionário a efetuar um pagamento substancial a esse executivo ou a um fornecedor (quando, na verdade, o link de pagamento malicioso o envia para o atacante).

O spear phishing é uma ameaça crítica para as empresas (e governos) e tem custos muito elevados. De acordo com um relatório de 2016 relativo a um inquérito sobre esta questão, o spear phishing foi responsável por 38% dos ciberataques às empresas participantes durante o ano de 2015. Além disso, para as empresas norte americanas envolvidas, o custo médio dos ataques de spear phishing por incidente foi de 1,8 milhões de dólares.

"Um verboso email de phishing de alguém que afirma ser um príncipe nigeriano é um dos esquemas mais antigos e duradouros da Internet."

Clone phishing

Neste ataque, os criminosos fazem uma cópia — ou clone — de emails anteriormente enviados, mas fidedignos, que contenham um link ou um anexo. Depois, o phisher troca os links ou ficheiros anexos por substitutos maliciosos, disfarçados de elementos verdadeiros. Os utilizadores incautos clicam no link ou abrem o anexo que, frequentemente, permite que os seus sistemas sejam sequestrados. Então, o phisher pode imitar a identidade da vítima para se mascarar como um remetente de confiança perante outras vítimas na mesma organização.

Esquemas nigerianos/419

Um verboso email de phishing de alguém que afirma ser um príncipe nigeriano é um dos esquemas mais antigos e duradouros da Internet. De acordo com Wendy Zamora, Gestora de Conteúdo no Malwarebytes Labs, "o esquema de phishing do príncipe nigeriano vem de uma pessoa que afirma ser um membro do governo ou da família real, que precisa de ajuda para transferir milhões de dólares para fora da Nigéria. O email está assinalado como 'urgente' ou 'privado' e o seu remetente pede ao destinatário que lhe forneça o número de uma conta bancária para guardar os fundos.""

Numa hilariante atualização do modelo clássico de phishing nigeriano, o website de notícias britânico Anorak relatou, em 2016, ter recebido um email de um determinado Dr. Bakare Tunde, que afirmava ser o gestor de projetos de astronáutica da Agência Nacional de Pesquisa e Desenvolvimento Espacial da Nigéria. O Dr. Tunde alegava que o seu primo, o Major da Força Aérea Abacha Tunde, tinha ficado retido numa antiga estação espacial soviética por mais de 25 anos. Mas, por apenas 3 milhões de dólares, as autoridades espaciais russas conseguiriam preparar um voo para o trazer para casa. Tudo o que o destinatário tinha de fazer era enviar os seus dados bancários para transferir a quantia necessária, pelo que o Dr. Tunde pagaria uma comissão de 600 000 dólares.

Aliás, o número "419" está associado a este esquema. Ele refere-se à secção do Código Penal Nigeriano relativo a fraude, criminalizações e sanções para os infratores.

Phone phishing

Nas tentativas de phishing por telefone, por vezes chamado de phishing por voz ou "vishing", o phisher efetua uma chamada telefónica, alegando representar o seu banco local, a polícia ou, mesmo, os serviços de Finanças. De seguida, assustam-no com um qualquer tipo de problema e insistem que deverá resolvê-lo imediatamente através do fornecimento dos seus dados bancários ou do pagamento de uma multa. Normalmente, solicitam-lhe que efetue o pagamento através de uma transferência eletrónica ou de cartões pré-pagos, pelo que é impossível identificá-los.

SMS phishing, ou "smishing", é o gémeo perverso do vishing, praticando o mesmo tipo de esquema (por vezes, com um link malicioso onde deve clicar) através de uma mensagem SMS.

"O email contém uma oferta que parece boa demais para ser verdade."

Como identificar um ataque de phishing

Reconhecer uma tentativa de phishing nem sempre é fácil; mas algumas dicas, alguma disciplina e algum senso comum serão uma boa ajuda. Procure algo pouco provável ou invulgar. Pergunte-se se a mensagem lhe "cheira bem". Confie na sua intuição, mas não se deixe dominar pelo medo. Muitas vezes, os ataques de phishing recorrem ao medo para toldar o seu discernimento.

Apresentamos mais alguns sinais de uma tentativa de phishing:

O email contém uma oferta que parece boa demais para ser verdade. Pode dizer que ganhou a lotaria, um prémio fantástico ou qualquer outra coisa extraordinária.

- Reconhece o remetente, mas é alguém com quem não fala. Mesmo que conheça o nome do remetente, desconfie no caso de ser alguém com quem não costuma comunicar, especialmente se o conteúdo do email não tiver nada a ver com as suas responsabilidades profissionais normais. O mesmo se aplica no caso de o seu endereço surgir em "cc" de mensagens para pessoas que nem sequer conhece ou, eventualmente, um grupo de colegas de departamentos não relacionados com o seu.

- A mensagem é assustadora. Tenha cuidado no caso de o email ter uma linguagem pesada ou alarmista para criar uma sensação de urgência, exortando-o a clicar e a "tomar medidas imediatamente", antes de a sua conta ser encerrada. Lembre-se: as organizações responsáveis não pedem dados pessoais pela Internet.

- A mensagem contém anexos inesperados ou invulgares. Estes anexos podem conter malware, ransomware ou outras ameaças online.

- A mensagem contém links que parecem um pouco estranhos. Mesmo que o seu sexto sentido não ative nenhum alarme em relação aos elementos acima, não tome como seguras quaisquer hiperligações incluídas. Em vez disso, passe o seu cursor sobre o link para ver o verdadeiro URL. Esteja especialmente atento a erros de ortografia subtis num website normalmente familiar, pois eles indiciam falsificações. É sempre melhor digitar o URL diretamente por si mesmo do que clicar no link fornecido.

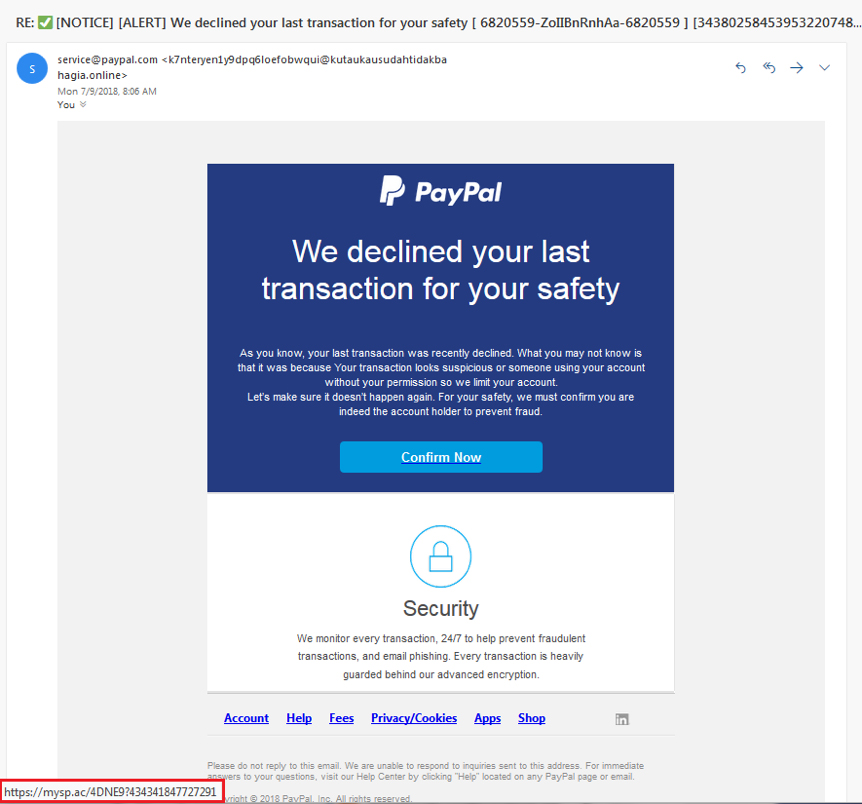

A seguir, apresentamos um exemplo de uma tentativa de phishing que imita uma mensagem do PayPal, solicitando ao destinatário que clique no botão "Confirmar Agora". Passando o cursor do rato sobre o botão, revela-se o verdadeiro URL de destino num retângulo vermelho.

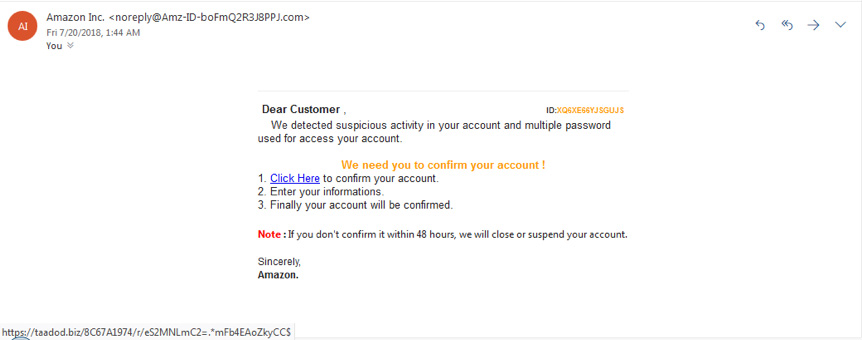

Aqui, apresentamos outra imagem de um ataque de phishing, alegando, desta vez, ser da Amazon. Atente na ameaça de encerrar a conta no caso de não haver resposta no prazo de 48 horas.

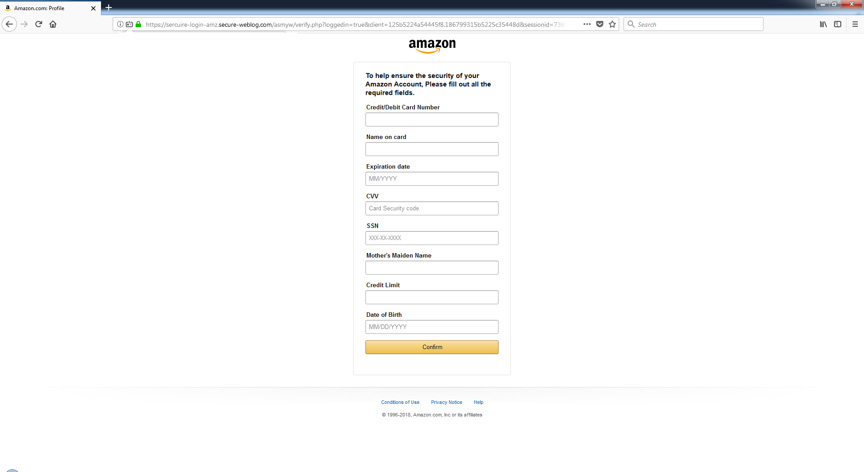

Clicando no link, acede a este formulário, que o convida a dar ao phisher aquilo de que ele precisa para saquear os seus valores:

Como posso proteger-me do phishing?

Tal como já referido, o phishing é uma ameaça de oportunidades iguais, capaz de aparecer em ambientes de trabalho, computadores portáteis, tablets e smartphones. A maioria dos navegadores da Internet tem formas de verificar se um link é seguro, mas a primeira linha de defesa contra phishing é o seu discernimento. Treine o reconhecimento dos sinais de phishing e tente praticar uma computação segura sempre que verifica o email, lê publicações no Facebook ou joga o seu jogo online favorito.

Uma vez mais, o nosso Diretor Adam Kujawa apresenta algumas das práticas mais importantes para que se mantenha seguro:

- Não abra emails de remetentes que não lhe são familiares.

- Nunca clique num link num email, a menos que saiba exatamente onde irá ter.

- Para escalar essa proteção, caso receba um email de uma fonte insegura, navegue manualmente para o link fornecido, introduzindo o endereço fidedigno do website no seu browser.

- Procure o certificado digital de um website.

- Se lhe for pedido que forneça informações confidenciais, verifique se o URL da página começa por "HTTPS" em vez de apenas "HTTP". O "S" indica "seguro". Não é uma garantia de que o site é fidedigno, mas quase todos os sites que o são usam HTTPS, por ser mais seguro. Os sites HTTP, mesmo fidedignos, estão vulneráveis aos hackers.

- Se suspeitar de que um email não é fidedigno, insira um nome ou algum texto da mensagem num motor de busca, para ver se existe algum ataque de phishing conhecido que recorra aos mesmos métodos.

- Passe o rato sobre o link para ver se se trata de um link fidedigno.

Como sempre, recomendamos que use algum tipo de software de segurança anti-malware. A maioria das ferramentas de cibersegurança têm capacidade para detetar quando um link ou um anexo não é aquilo que parece, pelo que, mesmo que caia numa astuta tentativa de phishing, não acabará a partilhar as suas informações com as pessoas erradas.

Todos os produtos de segurança Malwarebytes Premium oferecem uma proteção robusta contra phishing. Conseguem detetar sites fraudulentos e impedi-lo de os abrir, mesmo que esteja convencido de que são fidedignos.

Por isso, mantenha-se alerta, tome precauções e esteja atento a tudo o que pareça suspeito.

Consulte todas as nossas comunicações sobre phishing no Malwarebytes Labs.