Tudo sobre Ransomware

Alguma vez se perguntou o porquê de tanto alarido sobre o ransomware? Já deve ter ouvido falar dele no escritório ou lido sobre ele nas notícias. Talvez tenha, neste momento, uma janela pop-up no ecrã do seu computador a avisá-lo sobre uma infeção por ransomware. Se tiver curiosidade sobre tudo o que há para saber sobre o ransomware, veio ao sítio certo. Ficará a conhecer as diferentes formas de ransomware, como se é infetado, de onde vem, quem é o alvo e o que fazer para se proteger dele.

O que é ransomware?

Ransom malware, ou ransomware, é um tipo de malware que impede os utilizadores de aceder ao seu sistema ou ficheiros pessoais e exige-lhes o pagamento de um resgate para devolver o acesso. As primeiras versões de ransomware foram criadas no final dos anos 80 e o pagamento tinha de ser enviado através de correio postal. Hoje, os autores do ransomware exigem que o pagamento seja enviado através de criptomoeda ou cartão de crédito.

Como ocorre a infeção por ransomware?

O ransomware pode infetar o seu computador de várias formas diferentes. Hoje em dia, um dos métodos mais comuns é através de spam malicioso, ou malspam, que consiste em emails não solicitados utilizados para enviar malware. Estes emails podem incluir anexos armadilhados, tais como PDFs ou documentos Word. Também podem conter links para websites maliciosos.

O malspam utiliza a engenharia social para induzir as pessoas a abrir anexos ou clicar em links que aparentam ser legítimos - quer pareçam ser de uma instituição fidedigna ou de um amigo. Os cibercriminosos utilizam a engenharia social noutros tipos de ataques de ransomware, tais como fazerem-se passar pelo FBI para assustar os utilizadores e fazê-los pagar um determinado montante para desbloquear os seus ficheiros.

Outro método de infeção popular, que atingiu o seu pico em 2016, é o malvertising. Malvertising, ou publicidade maliciosa, é a utilização de publicidade online para distribuir malware sem necessidade de interação, ou com reduzida interação, por parte do utilizador. Ao navegar na Internet, mesmo em sites legítimos, os utilizadores podem ser direcionados para servidores criminosos sem nunca terem clicado num anúncio. Estes servidores armazenam dados sobre os computadores das vítimas e as suas localizações e, em seguida, selecionam o malware mais adequado para enviar. Frequentemente, este malware é ransomware.

Infográfico malvertising e ransomware.

O malvertising utiliza frequentemente uma iframe infetada, ou um elemento de webpage invisível, para realizar o seu trabalho. A iframe redireciona o utilizador para uma página de destino de exploit e o código malicioso ataca o sistema a partir desta página, através do kit de exploits. Tudo isto ocorre sem o conhecimento do utilizador e, por isso, é frequentemente designado por download \"drive-by\".

Tipos de ransomware

Existem três principais tipos de ransomware, com uma gravidade compreendida entre moderada a extremamente perigosa. São eles:

Scareware

O scareware, na prática, não é assim tão assustador. Inclui software de segurança nocivo e assistência técnica fraudulenta. Poderá receber uma mensagem pop-up a informá-lo que foi detetado malware e a única forma de eliminá-lo será através de um pagamento. Se nada fizer, é provável que continue a ser bombardeado com pop-ups, mas os seus ficheiros estarão basicamente em segurança.

Um programa de software de cibersegurança legítimo não angaria os seus clientes desta forma. Se não tem qualquer software desta empresa no seu computador, não podem estar a monitorizá-lo para a deteção de infeções por ransomware. Se tiver software de segurança instalado, não necessita de pagar para a remoção de uma infeção — uma vez que já pagou pelo software que realiza essa mesma tarefa.

Screen lockers

Neste caso, a ameaça é atualizada para um alerta laranja. Quando o ransomware lock-screen entra no seu computador, significa que o acesso ao seu PC fica totalmente vedado. Ao iniciar o seu computador, é apresentada uma janela de tamanho normal, acompanhada frequentemente por uma espécie de selo oficial do FBI ou do Departamento de Justiça dos EUA, que indica que foi detetada uma atividade ilegal no seu computador e que terá de pagar uma multa. Contudo, o FBI não o iria impedir de aceder ao seu computador nem exigir o pagamento de uma multa por atividade ilegal. Se fosse suspeito de pirataria, pornografia infantil, ou outros cibercrimes, estas entidades recorreriam às vias legais adequadas.

Ransomware de encriptação

Este é verdadeiramente mau. Este tipo de ransomware apodera-se dos seus ficheiros, encripta-os e exige o pagamento de um montante para decriptá-los e devolvê-los. Este ransomware é extremamente perigoso porque, assim que os cibercriminosos se apoderam dos seus ficheiros, nenhum software de segurança ou restauro do sistema lhos poderá devolver. A não ser que pague o resgate - geralmente, nunca mais os vê. E, mesmo que pague, não terá qualquer garantia que os cibercriminosos lhe devolverão os seus ficheiros.

Últimos ataques de ransomware

História do ransomware

O primeiro ransomware, conhecido como PC Cyborg ou AIDS, foi criado no final dos anos 80. O PC Cyborg encriptava todos os ficheiros do diretório C: após 90 reinicializações e, em seguida, exigia ao utilizador a renovação da sua licença através do envio de $189 por correio para a PC Cyborg Corp. A encriptação utilizada era fácil de reverter, por isso constituía uma ameaça reduzida para quem tinha experiência em computadores.

Com poucas versões a surgirem nos 10 anos seguintes, foi apenas em 2004 que apareceu uma verdadeira ameaça de ransomware, quando o GpCode utilizou uma encriptação RSA fraca para sequestrar ficheiros pessoais.

Em 2007, o WinLock anunciou o surgimento de um novo tipo de ransomware que, em vez de encriptar ficheiros, bloqueava o acesso dos utilizadores aos seus computadores. O WinLock assumia o controlo do ecrã da vítima e apresentava imagens pornográficas. Em seguida, exigia um pagamento através de uma SMS paga para remover estas imagens.

Com o desenvolvimento da família Reveton em 2012, surge uma nova forma de ransomware: ransomware governamental. As vítimas não conseguiam aceder aos seus computadores e era apresentada uma espécie de página oficial que incluía as credenciais de agências governamentais, tais como o FBI e a Interpol. Este ransomware informava que o utilizador tinha incorrido num crime, tal como hacking informático, transferência de ficheiros ilegais, ou mesmo, envolvimento em pornografia infantil. A maioria das famílias de ransomware governamental exigia o pagamento de uma multa entre $100 e $3000, através de um cartão pré-pago como UKash ou PaySafeCard.

Os utilizadores normais não sabiam o que pensar e acreditavam que estavam verdadeiramente sob investigação das agências governamentais. Esta técnica de engenharia social, agora referida como culpa implícita, faz com que o utilizador questione a sua própria inocência e, em vez de ser advertido sobre uma atividade da qual não se orgulha, paga o resgate para que tudo desapareça.

Em 2013, o CryptoLocker voltou a apresentar ao mundo o ransomware de encriptação, mas, desta vez, numa versão muito mais perigosa. O CryptoLocker utilizava uma encriptação de nível militar e guardava a chave necessária para desbloquear os ficheiros num servidor remoto. Isto significa que era virtualmente impossível para os utilizadores recuperar os seus dados sem pagar o resgate. Este tipo de ransomware de encriptação ainda é utilizado nos dias de hoje, uma vez que está comprovado que se trata de uma forma incrivelmente eficaz de os cibercriminosos obterem dinheiro. Os grandes surtos de ransomware, tais como o WannaCry em maio de 2017 e o Petya em junho de 2017, utilizaram o ransomware de encriptação para ludibriar utilizadores e empresas em todo o mundo.

No final do ano de 2018, o vírus Ryuk entrou em cena, no que diz respeito ao ransomware, com uma vaga de ataques a redações de jornais norte-americanos, bem como à Autoridade de Águas e Saneamento do Condado de Onslow, na Carolina do Norte. Contudo, numa reviravolta interessante, os sistemas atacados começaram por ser infetados com os vírus Emotet ou TrickBot, dois trojan que roubam informações e que são agora utilizados como veículos para outras formas de malware como o Ryuk, por exemplo. O diretor da Malwarebytes Labs, Adam Kujawa, especula que o Emotet e o TrickBot estejam a ser utilizados para encontrarem alvos de grande valor. Quando um sistema é infetado e assinalado como um bom alvo para ransomware, o Emotet ou o TrickBot infetam novamente o sistema com o vírus Ryuk.

Ransomware Mac

Saiba mais sobre o KeRanger, o primeiro verdadeiro ransomware Mac.

Não podendo ficar de fora do jogo do ransomware, os autores do malware Mac lançaram o primeiro ransomware para os sistemas operativos Mac em 2016. Com o nome de KeRanger, este ransomware infetava uma app chamada Transmission que, quando executada, copiava ficheiros maliciosos que continuavam a correr silenciosamente em segundo plano durante três dias, até detonarem e encriptarem os ficheiros pessoais. Felizmente, o programa anti-malware integrado XProtect da Apple lançou uma atualização, pouco tempo depois da descoberta deste ransomware, que impede a infeção dos sistemas dos utilizadores. Apesar disso, o ransomware Mac já não é um problema teórico.

Ransomware móvel

Foi só com o auge do infame CryptoLocker e outras famílias semelhantes em 2014, que o ransomware foi visto em larga escala nos dispositivos móveis. Geralmente, o ransomware móvel apresenta uma mensagem que indica que o dispositivo foi bloqueado devido a um tipo de atividade ilegal. A mensagem informa que o telemóvel será desbloqueado após um pagamento de uma determinada quantia. O ransomware móvel é, frequentemente, enviado através de apps maliciosas e requer que o utilizador reinicie o seu telemóvel no modo de segurança e elimine a app infetada para recuperar o acesso ao dispositivo móvel.

Quem são os alvos do ransomware?

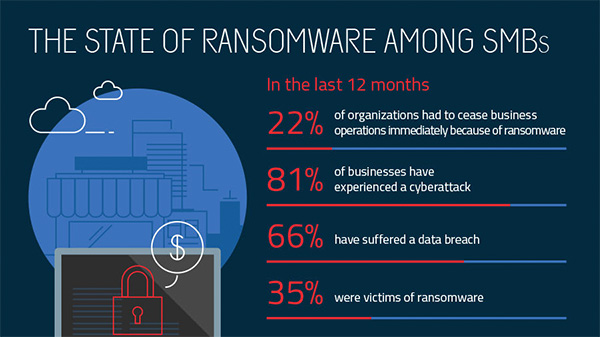

Quando o ransomware surgiu pela primeira vez (e reapareceu), as suas vítimas iniciais eram os sistemas individuais (ou seja, as pessoas comuns). Contudo, os cibercriminosos começaram a perceber todo o seu potencial quando expandiram o ransomware às empresas. O ransomware contra as empresas foi tão bem sucedido, parando a produtividade e resultando na perda de dados e receitas, que os seus autores direcionaram a maioria dos seus ataques para elas. No final de 2016, 12,3% das deteções globais das empresas eram de ransomware, enquanto que apenas 1,8% das deteções de consumidores a nível mundial eram de ransomware. E, em 2017, 35% das pequenas e médias empresas já tinham sofrido um ataque por ransomware.

Relatório sobre ransomware nas pequenas e médias empresas.

Geograficamente, os ataques de ransomware ainda se concentram nos mercados ocidentais, sendo que o Reino Unido, EUA e Canadá são os três países mais visados, por ordem decrescente. Tal como acontece com outros atores de ameaças, os autores do ransomware seguem o dinheiro, por isso procuram áreas onde haja, simultaneamente,uma ampla utilização de computadores e uma riqueza relativa. À medida que os mercados emergentes da Ásia e da América do Sul registam um forte crescimento económico, esperamos ver igualmente um aumento do ransomware (e outras formas de malware) nestas zonas.

O que fazer em caso de ataque

Em caso de infeção por ransomware, a primeira regra a seguir é nunca pagar o resgate. (esta recomendação é agora aprovada pelo FBI.) O resgate apenas incentiva os cibercriminosos a lançar ataques adicionais contra si ou contra outros. Contudo, poderá recuperar alguns ficheiros encriptados utilizando desencriptadores gratuitos.

Para clarificar: Não existem desencriptadores criados para todas as famílias de ransomware, uma vez que, em muitos casos, o ransomware utiliza algoritmos de encriptação avançados e sofisticados. E, mesmo que haja um desencriptador, não é garantido que seja para a versão correta desse malware. Não deve querer encriptar ainda mais os seus ficheiros utilizando o script de desencriptação incorreto. Assim, tem de prestar especial atenção à própria mensagem de resgate, ou talvez solicitar os conselhos de um especialista em segurança/informática, antes de fazer qualquer tentativa.

Outras formas de lidar com uma infeção por ransomware incluem a transferência de um produto de segurança para a remediação e a realização de uma verificação ao computador para a remoção da ameaça. Poderá não recuperar os seus ficheiros, mas pode ter a certeza que a infeção será eliminada. Para o ransomware com screenlockers, poderá ser necessário efetuar um restauro completo do sistema. Se isto não funcionar, pode tentar realizar uma verificação a partir de um CD de arranque ou pen USB.

Se quiser tentar impedir a infeção do ransomware de encriptação em ação, terá de se manter particularmente vigilante. Se notar que o seu sistema está mais lento sem qualquer motivo aparente, encerre-o e desligue a ligação à Internet. Se, ao reiniciar o computador, o malware permanecer ativo, não poderá enviar ou receber instruções do servidor de comando e controlo. Isto significa que, sem uma chave ou forma de obter o pagamento, o malware pode permanecer inativo. Nesta fase, deve transferir e instalar um produto de segurança e realizar uma verificação completa.

Como se proteger do ransomware

Os peritos em segurança concordam que a melhor forma de proteção contra o ransomware é, antes de mais, evitar que aconteça.

Saiba mais sobre as melhores formas de evitar uma infeção por ransomware.

Embora hajam métodos para lidar com uma infeção por ransomware, tratam-se, na melhor das hipóteses, de soluções imperfeitas e que, frequentemente, requerem muito mais competências técnicas do que as de um utilizador comum. Por isso, recomendamos que os utilizadores sigam os seguintes conselhos para evitar as consequências dos ataques de ransomware.

O primeiro passo para a prevenção do ransomware é investir num excelente software de cibersegurança - um programa com proteção em tempo real, concebido para impedir ataques de malware avançados, tais como o ransomware. Também deve procurar por funções que irão proteger os programas vulneráveis contra as ameaças (tecnologia anti-exploit), bem como impedir que o ransomware mantenha os ficheiros reféns (componente anti-ransomware). Por exemplo, os clientes que estavam a utilizar a versão premium do Malwarebytes for Windows estavam protegidos contra todos os principais ataques de ransomware de 2017.

Em seguida, por muito que lhe custe, terá de fazer regularmente cópias de segurança dos seus dados. Recomendamos que utilize um armazenamento em nuvem, que inclua a encriptação de alto nível e a autenticação de múltiplos fatores. No entanto, pode adquirir pens USB ou uma unidade de disco rígido externa, onde poderá guardar ficheiros novos ou atualizados - só para assegurar que desliga fisicamente os dispositivos do seu computador após realizar a cópia de segurança; caso contrário, podem ser também infetados com ransomware.

Em seguida, assegure-se de que os seus sistemas e softwares estão atualizados. O surto do ransomware WannaCry tirou partido de uma vulnerabilidade presente no software da Microsoft. Embora a empresa tenha lançado um patch para esta falha de segurança em março de 2017, muitos utilizadores não instalaram a atualização - o que os deixou vulneráveis ao ataque. Compreendemos que seja difícil acompanhar a crescente lista de atualizações de uma crescente lista de softwares e aplicações que utiliza no seu dia a dia. É por isso que recomendamos que altere as suas definições para permitir a atualização automática.

E, por fim, mantenha-se informado. Uma das formas mais comuns de infeção dos computadores por ransomware é através da engenharia social. Informe-se (e informe os seus funcionários, caso seja proprietário de uma empresa) sobre como detetar o malspam, websites suspeitos e outras fraudes. E, acima de tudo, utilize o seu senso comum. Se lhe parecer suspeito, é provável que o seja.

Mantenha-se atualizado sobre as mais recentes notícias de ransomware no Malwarebytes Labs.